아시아태평양(APAC) 지역에서 2024년부터 올 상반기까지 활동한 주요 APT(지속적 표적 공격) 그룹의 최우선 동기는 여전히 ‘사이버 첩보’였다고 카스퍼스키가 분석했다. 카스퍼스키는 국가 기밀과 외교 문서, 원자력 시설과 같은 전략 목표를 겨냥한 다수의 첩보형 캠페인이 확인됐다고 밝혔다. 이 같은 평가는 APAC 지역 APT 동향을 종합한 최근 발표와 각 그룹별 기술 리포트에 근거한다.

APAC 전역에서 관측된 활동을 보면, 특정 산업군이나 국가지정학적 이슈에 맞춘 정교한 표적화가 두드러졌다. 카스퍼스키 GReAT는 900개 이상의 APT 그룹과 작전을 추적하고 있으며, 그중 APAC 관련 주요 행위자들의 최신 TTP(전술·기술·절차)를 공개했다.

■원자력·에너지 인프라까지 확대한 SideWinder

인도 아대륙과 동남아에서 공격적으로 활동해온 ‘사이드윈더(SideWinder)’는 2024년 하반기 이후 남아시아 원자력 발전소와 에너지 시설로 표적을 확대했다. 초기 침투는 고위 기관 실무를 위장한 스피어피싱이 주류였고, 내부 운영 데이터와 연구 자료 탈취를 노린 페이로드 체인을 사용했다. 카스퍼스키는 사이드윈더가 핵 분야를 포함한 목표 전환과 툴체인 업데이트를 병행했다고 분석했다.

■Spring Dragon(Lotus Blossom): 동남아 정부기관 장기 침투

‘스프링 드래곤(Spring Dragon, 일명 Lotus Blossom)’은 베트남, 대만, 필리핀을 장기간 노려 왔으며, 스피어피싱·취약점 악용·워터링홀 기법을 혼용해 초기 감염면을 확보했다. 카스퍼스키는 동남아 정부기관을 겨냥한 악성 샘플을 다년간 대규모로 탐지했다고 전했다.

■Tetris Phantom: 보안 USB 생태계를 노린 고급 웜·부트스트랩 체인

카스퍼스키가 2023년에 공개한 ‘테트리스 팬텀(Tetris Phantom)’은 정부 개발 보안 USB의 접근관리 소프트웨어를 악용해 안전 구역 간 파일 이동 절차를 교란했다. 2025년 들어 이 그룹은 BoostPlug, DeviceCync 등의 도구를 추가해 악성코드 투하 체인을 확장한 정황이 현지 매체 요약에서 확인됐다.

■HoneyMyte: ToneShell 기반의 외교·정부 표적 스파이 활동

‘허니마이트(HoneyMyte)’는 미얀마·필리핀 등 동남아 정부 및 외교 부문에서 민감한 정치·전략 정보를 노린 것으로 분석됐다. 2024~2025년 캠페인에서는 여러 로더를 통해 ‘ToneShell’ 악성코드를 배포하는 전술이 관측됐다.

■ToddyCat: 로더 체계 고도화와 은닉형 자료 유출

‘토디캣(ToddyCat)’은 Samurai/Ninja 계열 백도어로 알려졌으며, 2023~2024년 사이 로더 체계를 고도화하고 합법적 파일호스팅을 악용한 은닉형 자료 유출 전술이 확인됐다. 이 그룹은 유럽·아시아 고위급 조직을 지속적으로 노려 왔다.

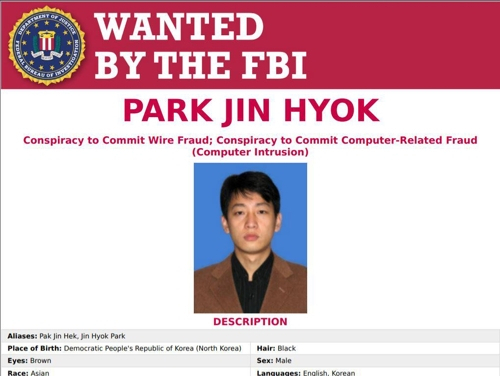

■Lazarus ‘Operation SyncHole’: 한국 공급망 노린 워터링홀+제로데이 결합

북한 연계 ‘라자루스(Lazarus)’는 한국 기업 최소 6곳을 겨냥한 ‘Operation SyncHole’을 전개했다. 한국에서 광범위하게 사용되는 제3자 소프트웨어 ‘Innorix Agent’에서 제로데이 취약점이 발견되어 패치되었으며, 워터링홀과 제3자 소프트웨어 악용이 결합된 공급망형 공격 양상이 특징이었다.

■Mysterious Elephant: 남아시아 외교 부문 집중 타격

카스퍼스키가 2023년 처음 공개한 ‘미스테리어스 엘리펀트(Mysterious Elephant)’는 명령 실행·파일 조작이 가능한 새로운 백도어 계열을 사용한다. 2025년에는 파키스탄·스리랑카·방글라데시 등 남아시아 외교 관련 목표를 확대했다는 지역 매체·보안사 분석이 이어졌다. 일부 캠페인에서는 CHM/RTF 등 고전 포맷을 활용한 다단계 로더가 활용됐다.

최근 APAC APT는 ▲워터링홀과 공급망 취약점 악용의 결합, ▲보안 USB·오프라인 이송 경로를 노린 데이터 유출, ▲고전 포맷 파일(CHM/RTF)과 최신 로더를 결합한 은닉 전술, (4) 외교·에너지·국방 등 전략 분야의 초정밀 표적화라는 공통점을 보였다. 사이드윈더의 핵 인프라 표적화, 라자루스의 한국 공급망 공격, 보안 USB를 노린 테트리스 팬텀 사례가 대표적이다.

카스퍼스키 ICS-CERT는 산업·핵심 기반시설을 노린 공격에서 텔레그램 등 개인 메신저 남용, 프린터 출력 교란 등 비전통적 압박 기법도 병행되고 있다고 경고했다. 이는 OT·가상화 환경 보안, 리눅스 시스템 가시성 강화가 시급함을 시사한다.

카스퍼스키 GReAT 수석 보안 연구원 누신 샤밥은 “금전적 이득을 노리는 일반적인 사이버 범죄자들과 달리, 정부, 군사 기밀, 전략적 정보를 노리는 공격자들은 국가 지원을 받는 경우가 많다. 아시아태평양 지역의 주요 APT 활동을 살펴보면, 이들이 단순한 데이터 탈취가 아닌, 지정학적 우위를 점하기 위한 전략적 행동이라는 점을 알 수 있다. 민감한 분야에 속한 조직일수록 사이버 보안 역량을 강화하고 위협 인텔리전스에 적극적으로 투자해야 한다”라고 강조했다.

카스퍼스키 이효은 한국지사장은 “단순히 금전적 이익만을 목적으로 하는 일반적인 사이버 범죄와 달리, 핵심 정부 정보와 군사 기밀을 노리는 APT 공격 그룹은 국가 차원의 전략적 의도를 지니고 있다. 아태지역의 공격 양상을 볼 때, 이는 단순한 데이터 탈취가 아니라 핵심 정보를 장악해 지정학적 경쟁에서 주도권을 확보하려는 시도다. 따라서 한국의 주요 산업을 포함한 다양한 기관들은 사이버 보안 체계를 고도화하고, 위협 인텔리전스 자원을 심층적으로 통합하며, 끊임없이 진화하는 공격 기법에 대응하기 위해 동적 방어를 도입함으로써 보안의 최후 방어선을 지켜야 한다”라고 말했다.

카스퍼스키는 APT 공격으로부터 방어하기 위해 다음을 권장한다:

▶모든 기기의 소프트웨어를 항상 최신 상태로 유지하여, 공격자가 취약점을 악용해 네트워크에 침투하는 것을 막아야 한다.

▶네트워크 및 자산에 대한 사이버 보안 감사를 수행하여 취약점을 파악하고, 네트워크 외부 및 내부의 약점을 해결해야 한다.

▶Kaspersky Next 제품군처럼 EDR 및 XDR 기능을 갖춘 실시간 보호 솔루션을 사용하여 다양한 산업 및 규모에 적합한 위협 가시성 및 대응 기능을 확보해야 한다.

▶인포섹 전문가에게 조직을 겨냥한 사이버 위협에 대한 심층 가시성을 제공해야 한다. 최신 카스퍼스키 위협 인텔리전스는 인시던트 대응 전 주기에 걸친 풍부한 컨텍스트를 제공하여 사이버 리스크를 시기 적절하게 식별하는 데 도움을 줄 수 있다.

[KCSCON 2025 개최] 하반기 최대 사이버 보안 컨퍼런스: 보안담당자 초대-7시간 보안교육이수!]

(제13회 KCSCON 2025 / 구 PASCON)

※ Korea Cyber Security Conference 2025

-2025년 9월 16일(화) / 세종대 컨벤션센터 전관-

공공∙기업 정보보안 책임자/실무자 1,200여명 참석!

-2025년 하반기 최대 정보보호 컨퍼런스&전시회-

△주최: 데일리시큐

△후원: 과학기술정보통신부, 한국인터넷진흥원, 한국정보보호산업협회

△일시: 2025년 9월 16일 화요일(오전9시~오후5시)

△장소: 세종대 컨벤션센터 전관

△참석대상: 공공기관·공기업·정부산하기관·금융기관·의료·교육·일반기업

개인정보보호 및 정보보호 담당자, IT담당자 등 1,500여 명

(기관 및 기업에서 정보보호 책임자/실무자만 참석 가능)

*학생, 프리랜서, 보안과 관련없는 분들은 참석 불가.

△솔루션 전시회: 국내·외 최신 개인정보보호 및 정보보호 솔루션(40여개 기업 참여)

△보안교육인증: 공무원 정보보호/개인정보보호 교육 및 자격증 유지 교육시간 7시간인정

△사전등록 필수: 클릭

(사전등록후, 소속 및 업무확인후 최종 참석확정문자 보내드립니다.

참석확정 문자와 메일 받은 분만 참석 가능)

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★