제조업체들은 자사와 파트너 기반 디지털 서비스 및 역량을 통합하여 소프트웨어 정의 공장(Software Defined Factory, SDF)을 구축하고 있다. 이 과정에서 하드웨어(HW)와 소프트웨어(SW)를 분리하고 주요 산업 자산을 가상화하여 유연성을 높이고 보안을 강화하며 유지보수 비용을 줄이고자 한다.

예측 유지보수, 인공지능(AI), 디지털 트윈과 같은 기술을 활용하면 공장 운영 최적화와 제품 품질 향상이 가능해진다. IT 분야에서는 이미 SW 정의 네트워킹(SDN) 모델이 등장했다. SW 정의 생산 네트워크는 동적인 연결성, 복원력, 보안을 제공하며 SDF를 지원하기 위한 필수 요소이다.

중앙 집중형 네트워크 컨트롤러(CNC)는 SW 정의 네트워크의 핵심 역할을 한다. 이번 세션에서는 CNC가 생산 시스템에서 어떤 역할을 하는지, 그리고 이러한 새로운 모델로 전환하기 위한 주요 아키텍처와 고려사항을 다룰 예정이다. 또한 SW 정의 네트워크가 ODVA 기반 산업 자동화 시스템에 어떻게 적용될 수 있는지 논의한다.

산업 네트워크를 위한 CNC의 필요성

중앙 집중형 네트워크 컨트롤러(CNC)는 산업 네트워크를 자동으로 배포, 구성, 유지관리 및 모니터링할 수 있는 도구이다. CNC는 다양한 네트워크 프로토콜을 활용하여 이러한 기능을 수행하는 SW 애플리케이션으로, SDN의 핵심 플랫폼이라 할 수 있다. CNC 및 SDN 모델 도입의 주요 이점은 다음과 같다.

· 운영 간소화 및 효율성 향상 : CNC 기반 SW 자동화를 통해 산업 네트워크를 일관되고 확장 가능하며 효율적으로 배포하고 유지할 수 있다.

· 일관된 사용자 경험 제공 : CNC는 IT 및 OT 인력이 네트워크를 배포, 관리, 모니터링할 수 있는 단일 관리 창(Single-pane of glass)을 제공한다.

· 네트워크 성능에 대한 통찰력 제공 : 네트워크 인프라에서 수집한 텔레메트리 데이터를 머신러닝 및 분석 기술로 처리하여 네트워크가 정상적으로 작동하고 있는지 보장하며, 문제 발생 지점을 파악하고 해결 방법을 제시하여 다운타임을 줄일 수 있다.

· 보안 및 규정 준수 강화 : CNC는 보안 정책과 프로비저닝을 자동화하여 보안을 크게 개선할 수 있다. 또한 지속적으로 네트워크 구성을 배포하고 분석함으로써 일관성과 규정 준수를 높인다.

위의 모든 내용은 네트워킹에 일반적이며 산업용 네트워크 시스템을 위한 SDN의 특정 이점은 다음과 같다.

· VLAN 확장 : L3 라우팅 네트워크 전반에 걸쳐 디바이스와 애플리케이션을 연결하는 확장된 VLAN을 생성하여 자산 가상화를 지원한다.

· 소규모 스패닝 트리(Spanning Tree) 영역 생성 : VLAN 확장은 네트워크 토폴로지 변경 알림의 영향을 제한하는 소규모 스패닝 트리 영역을 만드는 데 기여한다.

· 산업 보안 표준 준수 : SDN 모델은 IEC 62443 등 산업 보안 표준에서 지정한 영역 및 컨듀잇 모델을 효과적으로 배포한다.

소프트웨어 정의 네트워크란

소프트웨어 정의 네트워크(SDN) 아키텍처는 중앙 집중식으로 프로그래밍 가능한 네트워크를 제공하며, 다음과 같은 구성 요소로 이루어져 있다.

· 컨트롤러 : SDN 아키텍처의 핵심 요소로, 물리적 및 가상 네트워크 환경 전반에 걸쳐 중앙 집중식 관리, 제어, 자동화 및 정책 시행을 가능하게 한다.

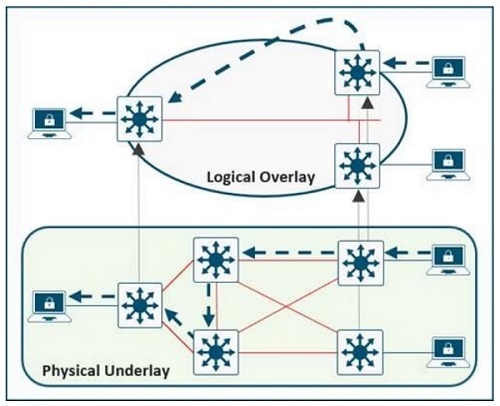

· 오버레이 네트워크(Overlay Network) : 네트워크의 가상적 표현을 의미한다.

· 언더레이 네트워크(Underlay Network) : 실제 물리적 장치와 연결을 나타낸다.

SDN은 물리적 네트워크(언더레이 네트워크) 위에서 작동하는 가상 네트워크(오버레이 네트워크)를 사용할 수 있도록 한다. 이를 통해 스위치, 라우터 및 연결을 통해 산업 자동화 및 제어 장치와 같은 장치를 연결하고 세분화할 수 있는 대체 토폴로지를 생성한다. 패브릭(Fabric)은 오버레이 및 언더레이를 모두 포함하는 용어로 사용된다.

이 문서는 LISP, VXLAN, VRF 및 SGT와 같은 주요 프로토콜로 구성된 북/남향 API(North/Southbound API)에 대해 개괄적으로 설명할 것이다.

언더레이 네트워크

언더레이 네트워크(Underlay Network)는 SDN 네트워크를 구성하는 물리적 스위치, 라우터 및 연결로 정의된다. 언더레이의 모든 네트워크 요소는 라우팅 프로토콜을 사용하여 IP 연결성을 확보해야 한다.

SDN 네트워크에서는 언더레이 스위치(엣지 노드)가 사용자와 엔드포인트를 위한 물리적 연결을 지원한다. 그러나 최종 사용자 서브넷과 엔드포인트는 언더레이 네트워크의 일부가 아니며, 자동화된 오버레이 네트워크의 일부로 간주된다.

오버레이 네트워크

오버레이 네트워크는 가상화(가상 네트워크)를 통해 언더레이 네트워크 위에 생성된다. 데이터 평면 트래픽과 제어 평면 신호는 각각의 가상화된 네트워크 내에 포함되며, 네트워크 간의 격리 및 언더레이 네트워크와의 독립성을 유지한다. 가상화를 통해 여러 오버레이 네트워크가 동일한 언더레이 네트워크를 통해 실행될 수 있다.

SDN(소프트웨어 정의 네트워크)에서 사용자가 정의한 오버레이 네트워크는 라우팅 테이블의 분리를 제공하는 가상 라우팅 및 전달(VRF) 인스턴스로 프로비저닝된다.

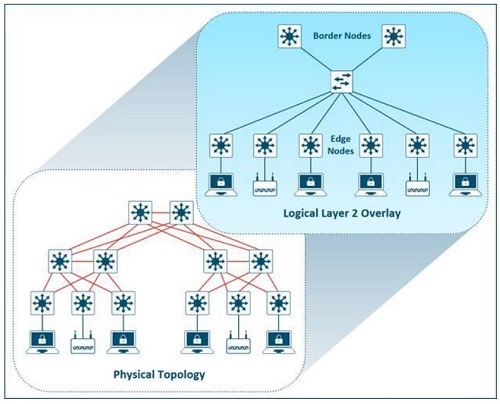

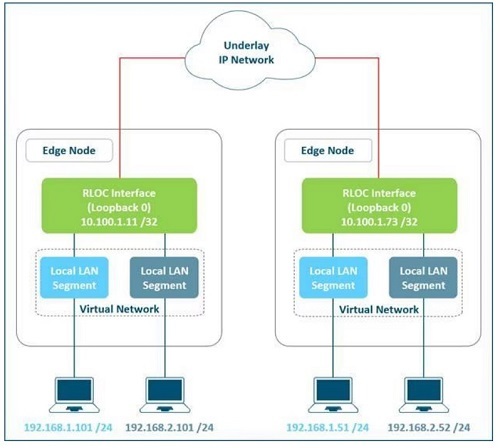

SDN은 LISP(위치-아이덴티파이어 분리 프로토콜)가 제공하는 서비스를 통해 오버레이에서 2계층과 3계층 연결성을 확장할 수 있게 한다. 2계층 오버레이 서비스는 LAN 세그먼트를 에뮬레이트하여 2계층 프레임을 전송하며, 이는 3계층 언더레이를 통해 서브넷을 전송하는 방식으로 이루어진다(그림 2 참조).

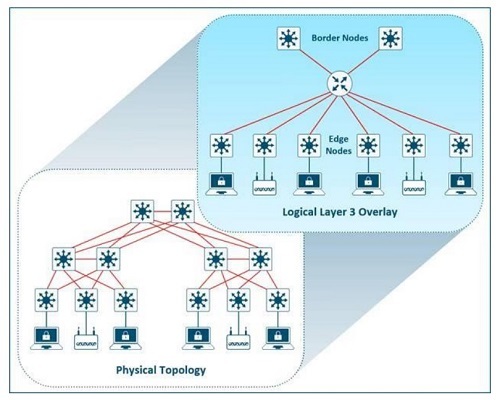

3계층 오버레이는 물리적 연결성과 독립적으로 IP 기반 연결성을 추상화한다(그림 3 참조). 이를 통해 여러 IP 네트워크가 각 가상 네트워크에 포함될 수 있다. 각 3계층 오버레이, 해당 라우팅 테이블 및 관련 제어 평면은 서로 완전히 격리된다.

다음 다이어그램은 오버레이 네트워크의 일부인 두 서브넷의 예를 보여준다. 서브넷은 물리적으로 분리된 두 3계층 장치(엣지 노드)에 걸쳐 있다. RLOC 인터페이스는 동일한 가상 네트워크 내에서 동일하거나 다른 서브넷의 엔드포인트 간 연결을 설정하기 위해 필요한 유일한 언더레이 라우팅 가능한 주소이다.

SDN 역할

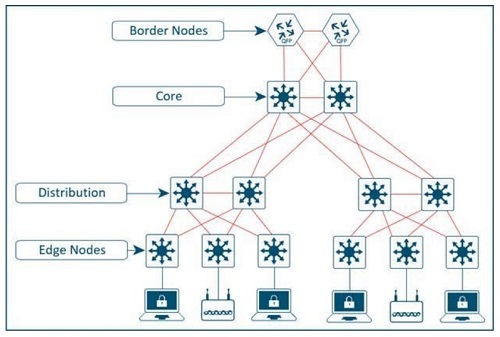

SDN 네트워크는 네 가지 주요 역할로 구성된다. 네트워크 인프라 장치는 어느 시점에서든 여러 역할을 수행할 수 있다. 주요 역할은 다음과 같다.

1. 제어 평면 노드

SDN 패브릭의 제어 평면 노드는 네트워크 내 장치 위치를 결정하는 데 사용되는 테이블을 관리한다. 이 예에서 제어 평면 노드는 LISP 맵 서버 및 맵 리졸버 기능이 동일 노드에 결합된 형태다. 제어 평면 노드의 데이터베이스는 패브릭 사이트의 모든 엔드포인트를 추적하고, 엔드포인트를 패브릭 노드에 연관시킨다. 이는 엔드포인트 IP 주소나 MAC 주소를 네트워크 내 위치(가장 가까운 라우터)와 분리한다. 제어 평면 노드는 다음 기능을 제공한다.

· 호스트 추적 데이터베이스(HTDB) : 호스트 추적 데이터베이스는 EID(엔드포인트 식별자)와 RLOC(라우팅 로케이터) 바인딩의 중앙 저장소이다. 여기서 RLOC는 패브릭 노드의 Loopback 0 인터페이스의 IP 주소이다. HTDB는 전통적인 LISP의 LISP 사이트와 동등하며, 어떤 엔드포인트 ID가 등록될 수 있고 등록되었는지를 포함한다.

· 엔드포인트 식별자(EID) : 엔드포인트 식별자는 네트워크 내에서 엔드포인트 장치를 식별하거나 번호를 지정하는 데 사용되는 주소이다. SDN 솔루션은 MAC 주소, IPv4 주소, IPv6 주소를 EID로 지원한다.

· 맵 서버(Map-Server) : LISP 맵 서버(MS)는 관련된 RLOC를 나타내는 엔드포인트 등록을 수신하여 HTDB를 채운다.

· 맵 리졸버(Map-Resolver) : LISP 맵 리졸버(MR)는 HTDB로부터 EID와 RLOC 바인딩 형태로 RLOC 매핑 정보를 요청하는 패브릭 장치의 쿼리에 응답한다. 이는 요청 장치에 특정 엔드포인트가 연결된 패브릭 노드를 알려주고 트래픽을 어디로 전송해야 하는지 결정하도록 한다.

2. 엣지 노드

SDN 패브릭의 엣지 노드(Edge Node)는 기존 LAN 설계의 액세스 계층 스위치와 동일한 역할을 한다. 엣지 노드의 기능은 LISP(Locator/ID Separation Protocol)의 Ingress 및 Egress 터널 라우터(xTR)를 기반으로 한다. 엣지 노드는 Layer 3 라우티드 액세스 설계를 사용하여 구현되어야 한다. 엣지 노드는 다음과 같은 패브릭 기능을 제공한다.

· 엔드포인트 등록 : 각 엣지 노드는 모든 컨트롤 플레인 노드와 LISP 컨트롤 플레인 세션을 유지한다. 엣지 노드가 엔드포인트를 감지하면 로컬 데이터베이스(EID 테이블)에 추가한다. 이 데이터베이스에 호스트가 추가되면, 엣지 노드는 LISP 맵-레지스터 메시지를 발송하여 컨트롤 플레인 노드에 엔드포인트 정보를 전달하고 중앙 HTDB가 업데이트되도록 한다.

· 애니캐스트 Layer 3 게이트웨이 : 공통 게이트웨이(IP 및 MAC 주소)가 동일 EID 서브넷을 공유하는 모든 엣지 노드에서 사용되어 최적의 포워딩과 다른 RLOC 간의 이동성을 제공한다. 엣지 노드에서 애니캐스트 Layer 3 게이트웨이는 하드코딩된 MAC 주소를 가진 스위치 가상 인터페이스(SVI)로 구현된다.

· 사용자와 가상 네트워크 매핑 : 엔드포인트는 VLAN을 통해 가상 네트워크에 배치된다. 이 VLAN은 VRF를 위한 SVI와 연결되어 있다. Layer 2 및 Layer 3 LISP VNI는 이 조합을 통해 패브릭 세그먼트를 유지하고, 컨트롤 플레인 통신 수준에서도 세분화를 보장한다.

· AAA 인증자 : 엔드포인트를 VLAN에 매핑하는 작업은 정적 또는 동적으로 인증 서버를 통해 수행된다. 엣지 노드는 IEEE 802.1X 포트 기반 인증 프로세스에서 네트워크 액세스 장치(NAD)로 작동하여 연결된 장치로부터 인증 자격 증명을 수집하고, 이를 인증 서버로 전달하며, 인증 결과를 적용한다.

· VXLAN 캡슐화/디캡슐화 : 엣지 노드에 직접 연결되거나 확장 노드 또는 액세스 포인트를 통해 연결된 엔드포인트에서 받은 패킷 및 프레임은 패브릭 VXLAN으로 캡슐화되어 오버레이를 통해 전달된다. 트래픽은 목적지에 따라 다른 엣지 노드나 보더 노드로 전송된다.

패브릭 캡슐화 트래픽이 엣지 노드로 수신되면(예: 보더 노드나 다른 엣지 노드에서), 디캡슐화되어 엔드포인트로 전달된다. 이러한 트래픽 캡슐화 및 디캡슐화는 엔드포인트 위치가 변경될 수 있도록 하며, 엔드포인트 주소를 변경하지 않고도 네트워크의 다른 엣지 노드로 트래픽을 전달할 수 있게 한다.

3. 중간 노드

중간 노드(Intermediate Node)는 패브릭 역할을 수행하는 장치 간의 상호 연결을 위해 사용되는 Layer 3 네트워크의 일부이다. 예를 들어, 보더 노드와 엣지 노드 간의 상호 연결은 장치의 글로벌 라우팅 테이블에서 생성되며, 이는 언더레이 네트워크라고도 한다.

3계층 배포에서는 코어 스위치를 보더 노드로, 액세스 스위치를 엣지 노드로 프로비저닝하면, 배포 스위치는 중간 노드 역할을 한다.

중간 노드는 단일 장치 계층으로 제한되지 않는다. 예를 들어, 엔터프라이즈 엣지 라우터에 보더 노드를 프로비저닝하면, 중간 노드는 코어 및 배포 계층이 된다.

중간 노드는 VXLAN 캡슐화/디캡슐화, LISP 컨트롤 플레인 메시지 지원, SGT 인식이 필요하지 않는다. 대신 IP 도달성, 물리적 연결성, 패브릭 VXLAN 정보를 캡슐화한 대형 IP 패킷을 처리할 추가 MTU 요구 사항을 지원해야 한다. 중간 노드는 패브릭 역할을 수행하는 장치 간에 IP 트래픽을 단순히 라우팅하고 전달하는 역할을 한다.

4. 경계 노드

경계 노드(Border Node)는 SDN 패브릭 사이트와 패브릭 외부 네트워크 간의 게이트웨이 역할을 한다. 경계 노드는 네트워크 가상화 연동(Network Virtualization Interworking)과 SGT(Security Group Tag) 전달을 담당하며, 이를 통해 패브릭 내부와 외부 네트워크 간의 상호작용을 지원한다. 경계 노드의 주요 기능은 다음과 같다.

· EID 서브넷 광고 : BGP(Border Gateway Protocol)를 사용해 패브릭 외부로 코스 집계(Coarse Aggregate) 엔드포인트 프리픽스 공간을 광고한다. 이를 통해 외부 네트워크에서 패브릭 내부 엔드포인트로 향하는 트래픽이 경계 노드로 돌아오도록 유도한다.

· 패브릭 사이트 출구 지점 : 외부 경계 노드는 패브릭 엣지 노드의 기본 게이트웨이 역할을 한다. 이는 LISP Proxy Tunnel Router(PxTR) 기능을 활용해 구현된다. 내부 경계 노드는 알려진 네트워크(IP 서브넷)를 패브릭 제어 플레인 노드에 등록할 수도 있다.

· 네트워크 가상화 확장 : 경계 노드는 VRF-lite 및 VRF 지원 라우팅 프로토콜을 사용하여 패브릭 내부에서 외부로 네트워크 가상화를 확장함으로써 세그먼테이션(Segmentation)을 유지한다.

· 정책 매핑 : 경계 노드는 패브릭 내부에서 사용되는 SGT 정보를 외부로 나갈 때 적절히 유지되도록 매핑한다. 이는 마이크로 세그먼테이션(Micro-segmentation) 섹션에서 더 자세히 다룬다. 패브릭 패킷이 경계 노드에서 디캡슐화될 때, SGT 정보는 SXP(Security Group Tag Exchange Protocol)를 사용하거나 인라인 태그를 활용하여 Cisco 메타데이터 필드에 직접 매핑된다.

· VXLAN 캡슐화 및 디캡슐화 : 패브릭 외부에서 들어오는 패킷과 프레임은 경계 노드에 의해 패브릭 VXLAN으로 캡슐화된다. 반대로 패브릭 내부에서 나가 외부로 향하는 패킷과 프레임은 디캡슐화된다. 이는 엣지 노드의 동작과 유사하지만, 엣지 노드가 엔드포인트에 연결되는 것과 달리 경계 노드는 패브릭 사이트와 비패브릭 네트워크를 연결한다.

SDN 구성 요소

SDN(Software-Defined Networking) 솔루션은 네 가지 주요 기술로 구성된다. 각각은 네트워크 운영의 서로 다른 평면(제어 평면, 데이터 평면, 정책 평면, 관리 평면)에서 고유한 역할을 수행한다.

· 제어 평면(Control Plane) : 네트워크 패브릭 내의 인프라 장치 간 메시징 및 통신 프로토콜.

· 데이터 평면(Data Plane) : 데이터 패킷에 사용되는 캡슐화 방식.

· 정책 평면(Policy Plane) : 보안 및 분할(segmentation) 용도로 사용.

· 관리 평면(Management Plane) : 오케스트레이션, 보증, 가시성 및 관리.

1. 제어 평면(Control Plane)

많은 네트워크에서 엔드포인트와 연결된 IP 주소는 네트워크에서의 위치와 정체성을 모두 정의한다. 이러한 네트워크에서는 IP 주소가 네트워크 계층에서의 식별자(네트워크상에서의 장치 정체성)와 네트워크 계층 위치 정보(네트워크 내에서 장치의 위치 또는 연결된 장치)에 모두 사용된다. 이를 일반적으로 “토폴로지에 따른 주소 지정”이라고 한다. 네트워크 내에서 엔드포인트의 위치는 변경될 수 있지만, 해당 장치의 정체성과 접근 권한은 변경될 필요가 없다.

Locator/ID Separation Protocol (LISP)는 이러한 정체성과 위치를 매핑 관계를 통해 분리할 수 있게 해준다. 이 프로토콜은 엔드포인트의 정체성(EID)과 라우팅 위치(RLOC)의 관계를 정의한다.

LISP 제어 평면 메시징 프로토콜은 이러한 두 네임스페이스 간의 관계를 전달하고 교환하기 위한 구조이다. 이 관계를 EID와 RLOC 매핑이라고 한다. EID와 RLOC의 조합은 엔드포인트가 동일한 IP 주소를 사용하여 다른 네트워크 위치에 등장하더라도 트래픽 전달에 필요한 모든 정보를 제공한다.

동시에 엔드포인트 정체성과 위치를 분리하면, 동일한 IP 서브넷 주소를 여러 네트워크 위치(예: 여러 배선실)에서 사용할 수 있다. 이는 전통적인 네트워크에서 네트워크 게이트웨이와 IP 서브넷 간의 일대일 연결을 없애고, Layer 3 라우팅된 접근 네트워크의 장점을 제공한다. 결과적으로 산업 네트워크의 특정 부분에만 서브넷을 제한할 필요가 없다.

일반적인 라우팅 기반의 결정 대신, SDN(소프트웨어 정의 네트워크) 장치는 제어 평면 노드에 질의하여 목적지 주소(EID)와 연관된 라우팅 위치(RLOC)를 확인하고 이를 트래픽 목적지로 사용한다. 만약 목적지 라우팅 위치를 확인하지 못하면 트래픽은 기본 패브릭 경계 노드로 전송된다. 제어 평면 노드로부터 받은 응답은 LISP 맵 캐시에 저장되며, 이는 Cisco Express Forwarding(CEF) 테이블에 병합되고 하드웨어에 설치된다.

2. 데이터 평면

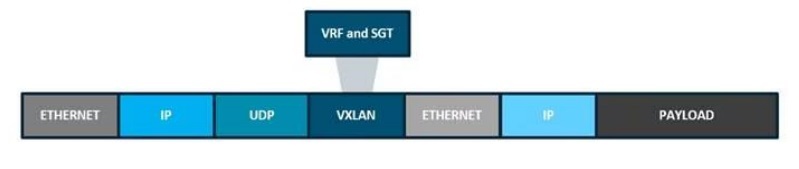

VXLAN은 데이터 패킷을 캡슐화하는 기술이다. 캡슐화가 데이터 패킷에 추가되면 터널 네트워크가 생성된다. 터널링은 하나의 프로토콜에 속한 데이터 패킷을 다른 프로토콜 안에 캡슐화하여, 원래 데이터 패킷을 변경하지 않고 네트워크를 통해 전송하는 방식이다. 이러한 터널을 통해 하위 계층 또는 동일 계층 프로토콜(OSI 모델 기준)이 전달되며, 이를 통해 오버레이 네트워크가 생성된다. SDN에서는 이러한 오버레이 네트워크를 “패브릭”이라고 부른다.

VXLAN은 MAC-in-IP 캡슐화 방식으로, 하위 계층 데이터를 상위 Layer 3 인프라를 통해 전달하는 방법을 제공한다. 라우팅 프로토콜 기반 터널링 방식과 달리 VXLAN은 엔드포인트에서 전송된 원래 이더넷 헤더를 보존한다. 이를 통해 Layer 2와 Layer 3의 필요에 따라 오버레이를 생성할 수 있다. 예를 들어, 무선 LAN(IEEE 802.11) 통신은 Layer 2 데이터그램 정보(MAC 주소)를 사용해 브리징 결정을 내리며, Layer 3 포워딩 논리를 직접적으로 필요로 하지 않는다.

SDN 네트워크는 VXLAN 헤더에 추가 정보를 포함시켜 정책 결정을 내릴 수 있다. VXLAN 네트워크 식별자(VNI)를 사용해 각 오버레이 네트워크를 식별한다. Layer 2 오버레이는 VLAN과 VNI의 상관관계(L2 VNI)로, Layer 3 오버레이는 VRF와 VNI의 상관관계(L3 VNI)로 식별된다.

캡슐화 방식은 원래 패킷에 추가적인 MTU(최대 전송 단위) 오버헤드를 발생시킨다. VXLAN 캡슐화는 UDP 전송 방식을 사용하며, VXLAN과 UDP 헤더 외에도 패킷 전송을 위해 외부 IP 및 이더넷 헤더가 필요하다. 최소한 이 추가 헤더는 원래 패킷에 50바이트의 오버헤드를 더한다.

3. 정책 평면

정책 평면 (Policy Plane)은 두 가지 주요 개념을 사용하여 논리적 그룹화를 생성하는 방식으로 작동한다. 이는 가상 네트워크(Virtual Networks)와 가상 라우팅/포워딩(VRFs), 그리고 포워딩 및 확장 가능한 그룹 태그(SGTs)를 포함한다. 목표는 SDN 네트워크로 들어오는 패킷의 진입 지점에서 VRF 및 SGT 값을 할당하는 것이다. 네트워크의 다른 위치에서는 CNC(중앙 네트워크 컨트롤러)나 보안 정책 서버가 배포한 태그 정보를 기반으로 접근 정책이 적용된다.

SGT는 메타데이터의 한 형태로, CNC 또는 보안 정책 서버가 사용자, 장치 또는 애플리케이션이 네트워크에 연결될 때 권한 부여 정책에서 할당하는 16비트 값이다. 데이터 평면과 정책 평면 모두 패브릭 VXLAN 캡슐화 방식을 사용하며, 정책 평면에서는 대체 포워딩 속성(SGT 값 및 VRF 값)이 헤더에 인코딩되어 오버레이를 통해 전달된다.

4. 관리 평면

관리 평면의 역할은 SDN을 구성하고 모니터링하는 것이다. SDN 관리를 위한 주요 프로토콜로는 RESTCONF, NETCONF, SNMP 및 YANG 데이터 모델이 있으며, 이를 통해 설정 및 관리 개념을 표현한다. 관리 평면은 본 문서의 주요 초점이 아니다.

ODVA 생태계에 대한 의미

이 SDN의 많은 기술과 개념은 데이터 센터 가상화를 위해 만들어졌으며, 이는 대부분의 클라우드 모델에서 핵심적인 요소이다. 이러한 개념은 네트워크 내에서 워크로드를 원활하게 생성하고 분배할 수 있도록 한다. SDN의 주요 이점은 운영 효율성 향상, 보안 강화, 일관된 경험, 그리고 유연성을 포함한다. 이러한 개념이 산업 네트워크에 적용될 경우, 생산 환경에서 클라우드 및 가상화 기술의 사용과 통합을 가속화할 수 있다.

ODVA의 EtherNet/IP 기반 장치 및 통신에 대한 주요 고려사항은 다음과 같다.

· EtherNet/IP 트래픽은 SDN 네트워크를 자연스럽게 통과할 수 있음. 참고로, CIP-Sync(정밀 시간 프로토콜) 및 CIP Motion은 PTP(정밀 시간 프로토콜)가 많은 SDN 배포에서 통합, 테스트, 검증되지 않았기 때문에 효과적으로 작동하지 않을 수 있다.

· VXLAN과 같은 SDN 네트워크의 측면을 사용하는 IETF의 DetNet(결정적 네트워크) 이니셔티브와 같은 Layer-3 시간 민감 네트워크 개념의 미래 향상

· 산업 자동화 및 제어 네트워크의 주요 구성 요소 가상화 지원

· SDN 개념을 활용하여 애플리케이션(예: 산업 자동화 및 제어 애플리케이션)이 애플리케이션별 요구사항에 맞게 네트워크를 구성할 수 있는 표준 수단 제공