공격 성공하면 시스템 전체가 장악될 위험 있어 기업과 기관의 신속한 대응 필요

PHP에서 발견된 심각한 보안 취약점이 전 세계적으로 악용되며 윈도우 기반 서버가 심각한 위협에 직면했다. 해당 취약점은 CVE-2024-4577로, PHP가 CGI(Common Gateway Interface) 모드에서 실행될 때 원격 공격자가 임의의 코드를 실행할 수 있도록 허용한다. 공격이 성공하면 시스템 전체가 장악될 위험이 있어 기업과 기관의 신속한 대응이 요구된다.

이 취약점은 2024년 6월 처음 공개되었으며, 윈도우 환경에서 PHP의 CGI 구현이 문자 인코딩 변환을 적절히 처리하지 못하는 문제에서 비롯됐다. 특히, 윈도우 코드 페이지의 ‘Best-Fit’ 기능이 특정 유니코드 문자를 PHP 명령줄 옵션으로 잘못 해석하면서 공격자가 악의적인 인자를 PHP 프로세스에 주입할 수 있도록 했다. 이러한 문제로 인해 PHP 8.3.8, 8.2.20, 8.1.29 이전 버전이 모두 영향을 받았으며, 과거 2012년 발견된 CVE-2012-1823과 유사한 공격 방식이 사용될 가능성이 높은 것으로 분석됐다.

보안 연구원들은 취약점이 공개된 지 하루 만에 악용 사례를 포착했으며, 이후 공격 빈도가 급격히 증가했다. 시스코 탈로스(Cisco Talos)는 2025년 1월 이후 일본의 주요 조직이 해당 취약점의 표적이 되었으며, 공격자들이 시스템에 침투해 자격 증명을 탈취하고 지속적인 접근 권한을 확보하려는 움직임을 보였다고 보고했다. 공격자들은 단순한 데이터 탈취를 넘어, 권한을 상승시켜 "TaoWu" Cobalt Strike 킷과 같은 고급 공격 도구를 활용하는 등 적극적인 공격을 전개한 것으로 확인됐다.

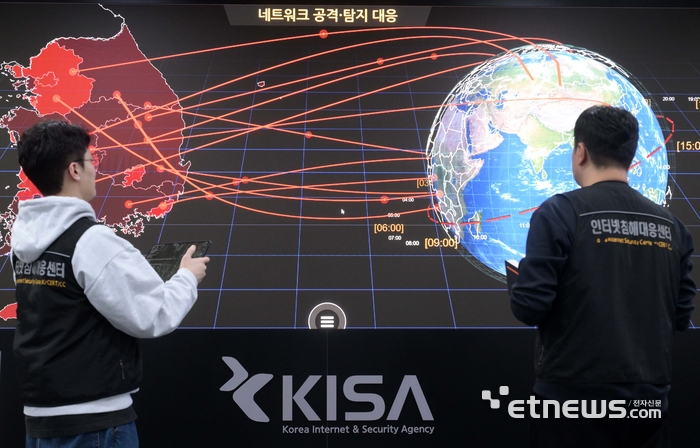

그레이노이즈(GreyNoise)의 분석에 따르면, CVE-2024-4577의 악용이 일본뿐만 아니라 미국, 독일, 중국, 싱가포르, 영국 등 다양한 국가로 확산되고 있는 것으로 나타났다. 2025년 1월 한 달 동안 전 세계 허니팟 네트워크에서 이 취약점을 노리는 1,089개의 고유 IP 주소가 탐지되었으며, 최근 30일 동안 공격의 43% 이상이 독일과 중국에서 발생한 것으로 조사됐다.

공격자들은 이 취약점을 활용해 원격 접근 트로이 목마(Gh0st RAT)와 같은 악성코드를 배포하거나 암호화폐 채굴 프로그램(XMRig)을 설치하고 있는 것으로 분석됐다. 또한, 랜섬웨어 조직인 ‘TellYouThePass’ 그룹은 취약점 공개 후 48시간 만에 이를 악용해 웹셸을 배포하고 피해자의 시스템을 암호화하는 공격을 감행했다. 더욱 심각한 문제는 공격자들이 단순한 침입에서 끝나지 않고, 시스템 내에서 지속적인 접근을 유지하면서 권한을 상승시키고 악성 프레임워크를 배포하며 장기적인 공격을 수행하고 있다는 점이다.

보안 전문가들은 CVE-2024-4577의 위협을 완화하기 위해 신속한 패치 적용이 필수적이라고 강조한다. 현재 PHP 8.3.8, 8.2.20, 8.1.29 이상 버전에서 해당 취약점이 수정된 상태이며, 보안 업데이트를 적용하지 않은 서버는 즉시 패치해야 한다고 조언했다. 또한, 웹 서버에서 PHP 실행 파일이 외부에서 접근할 수 있는 디렉터리에 노출되지 않도록 설정을 변경하는 것이 중요하다고 지적했다. 특히, 윈도우 환경에서 XAMPP를 사용하는 경우 PHP 실행 파일이 기본적으로 노출되는 문제가 있어, 추가적인 보안 조치가 필요하다는 의견이 제기됐다.

이와 함께, 불필요한 서비스와 프로토콜을 비활성화하고 최소 권한 원칙을 적용하는 등 서버 보안 강화 조치를 병행해야 한다는 점도 강조됐다. 네트워크 모니터링을 강화해 의심스러운 트래픽을 감지하고, 악성코드 감염 여부를 지속적으로 점검하는 것도 중요한 대응 방안으로 제시됐다. 보안 전문가들은 특히 CVE-2024-4577과 같은 취약점이 공개될 경우, 공격자들이 빠르게 이를 악용하기 때문에 기업과 기관은 패치를 최우선적으로 고려해야 한다고 경고했다.

보안전문가들은 이번 사례를 통해 보안 패치의 중요성이 다시 한번 강조되었다고 지적하며, 공격자들은 지속적으로 자동화된 스캔을 수행하며 패치되지 않은 시스템을 노리고 있기 때문에, 최신 보안 업데이트를 즉시 적용하는 것이 최선의 방어책이라고 강조했다. PHP 기반 서버를 운영하는 조직들은 보안 업데이트를 철저히 관리하고, 지속적인 모니터링을 통해 악용 가능성을 최소화해야 한다.

[K-CTI 2025] 국내 최대 사이버위협·침해사고대응 인텔리전스 컨퍼런스 개최(7시간 교육이수)

-주최: 데일리시큐

-일시 2025년 4월 15일(화) / 오전 9시~오후 5시

-장소: 한국과학기술회관 국제회의실 및 로비

-인원: 정보보호 실무자 700여 명(현업 보안책임자/실무자만 참석 가능)

-참가비: 현업 보안실무자는 무료

-교육이수: 공무원 및 일반기업 보안교육 7시간/CPPG, CISSP 등 교육이수 7시간 인정

-등록마감: 2025년 4월 13일 오후 5시까지

-참석불가: 학생, 프리랜서, 무소속, 정보보호 업무와 상관없는 자는 참석불가

-참관 및 참가기업 문의: 데일리시큐 길민권 기자 / mkgil@dailysecu.com

-사전등록 필수: 클릭

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★

![[탐방] 서울세관 조사1국, 디지털 무역 범죄와 지재권 보호 최전선](https://www.tfmedia.co.kr/data/photos/20250310/art_17411404586461_5dbb5d.png)